(بيروت) – قالت "هيومن رايتس ووتش" اليوم إن قراصنة إنترنت مدعومين من الحكومة الإيرانية استهدفوا موظفين في هيومن رايتس ووتش، وما لا يقل عن 18 من النشطاء، والصحفيين، والباحثين، والأكاديميين، والدبلوماسيين، والسياسيين العاملين في قضايا الشرق الأوسط ضمن حملة مستمرة من أساليب القرصنة التي تسمى بالهندسة الاجتماعية والتصيد الاحتيالي.

نسب تحقيق أجرته هيومن رايتس ووتش هجوم التصيد الاحتيالي إلى كيان تابع للحكومة الإيرانية يُعرف بـ "إيه بي تي 42" (APT42) ويُشار إليه أحيانا بـ "تشارمينغ كيتين" (Charming Kitten، بالعربية: القطة الفاتنة). حدد التحليل التقني الذي أجرته هيومن رايتس ووتش بالاشتراك مع "مختبر الأمن" التابع لـ "منظمة العفو الدولية" 18 ضحية إضافية استُهدفوا كجزء من الحملة نفسها. اختُرق البريد الإلكتروني والبيانات الحساسة الأخرى لثلاثة منهم على الأقل: مراسل/ة لصحيفة أمريكية كبيرة، ومدافع/ة عن حقوق المرأة في منطقة الخليج، ونيكولاس نوي، استشاري المناصرة لـ "منظمة اللاجئين الدولية" في لبنان.

قالت عبير غطاس، مديرة أمن المعلومات في هيومن رايتس ووتش: "يستخدم قراصنة الإنترنت الإيرانيون المدعومون من الدولة بضراوة أساليب متطورة للهندسة الاجتماعية وسرقة المعلومات الشخصية للوصول إلى البيانات الحساسة وجهات الاتصال التي يحتفظ بها باحثون ومنظمات للمجتمع المدني تركز على الشرق الأوسط. يزيد ذلك بشكل كبير المخاطر التي يواجهها الصحفيون والمدافعون عن حقوق الإنسان في إيران وأماكن أخرى في المنطقة."

بالنسبة إلى الأشخاص الثلاثة الذين عُرف تعرض حساباتهم للاختراق، تمكن المهاجمون من الوصول إلى رسائل البريد الإلكتروني، ومحركات التخزين السحابية، والروزنامات، وجهات الاتصال الخاصة بهم، وأجروا عملية "غوغل تيك آوت" (Google Takeout)، وهي خدمة تصدّر البيانات من الخدمات الأساسية والإضافية لحساب "غوغل".

أبلغت العديد من شركات الأمن عن حملات التصيد الاحتيالي التي نفذتها إيه بي تي 42 والتي تستهدف الباحثين، ومجموعات المجتمع المدني، والمعارضين الذين يركز عملهم على الشرق الأوسط. حددت معظم الشركات إيه بي تي 42 على أنها الجهة المهاجِمة بناء على أنماط الاستهداف والأدلة التقنية. ربطت مؤسسات مثل غوغل وشركات الأمن الرقمي"ريكوردِد فيوتشر"، و"بروف بوينت"، و"مانداينت" إيه بي تي 42 بالسلطات الإيرانية. يساعد تحديد جهة التهديد وتسميتها الباحثين على تحديد النشاط السيبراني العدائي وتتبعه وربطه.

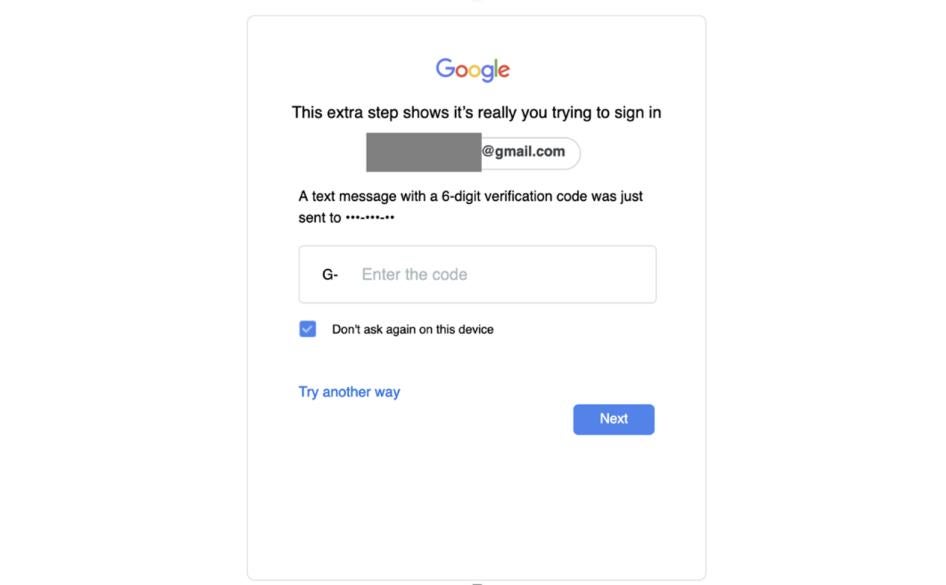

في أكتوبر/تشرين الأول 2022، تلقى/ت موظف/ت في هيومن رايتس ووتش يعمل/تعمل في منطقة الشرق الأوسط وشمال أفريقيا رسائل مشبوهة على "واتساب" من شخص ينتحل صفة أحد العاملين في مؤسسة أبحاث في لبنان ودعا الموظف/ة إلى مؤتمر. كشف التحقيق المشترك أنه عند النقر على روابط التصيد الاحتيالي المرسلة عبر واتساب، تتم الإحالة إلى صفحة تسجيل دخول مزيفة تلتقط كلمة مرور البريد الإلكتروني للمستخدم ورمز المصادقة. حقق فريق البحث في البنية التحتية التي استضافت الروابط الخبيثة وكشف أهدافا إضافية لهذه الحملة المستمرة.

اتصلت هيومن رايتس ووتش ومنظمة العفو الدولية بالأشخاص الـ 18 البارزين الذين حُددوا كأهداف لهذه الحملة. رد 15 منهم وأكدوا أنهم تلقوا نفس رسائل واتساب ما بين 15 سبتمبر/أيلول و25 نوفمبر/تشرين الثاني 2022.

في 23 نوفمبر/تشرين الثاني 2022، تم استهداف موظف/ة ثانٍ/ية في هيومن رايتس ووتش. تلقى/ت رسائل واتساب نفسها من الرقم نفسه الذي اتصل بالأهداف الأخرى.

تشكل الهندسة الاجتماعية ومحاولات التصيد الاحتيالي مكونات رئيسية للهجمات الإلكترونية الإيرانية. منذ العام 2010، يستهدف مشغلون إيرانيون أعضاء حكومات، وجيوش، وشركات أجنبية، بالإضافة إلى المعارضين السياسيين والمدافعين عن حقوق الإنسان. بمرور الوقت، أصبحت هذه الهجمات أكثر تعقيدا في طرق تنفيذ ما يُعرف بالهندسة الاجتماعية.

وفق لشركة الأمن السيبراني مانديانت في الولايات المتحدة، كانت إيه بي تي 42 مسؤولة عن عديد من هجمات التصيد الاحتيالي في أوروبا، والولايات المتحدة، والشرق الأوسط وشمال أفريقيا. في 14 سبتمبر/أيلول 2022، فرض مكتب مراقبة الأصول الأجنبية بوزارة الخزانة الأمريكية عقوبات على أفراد ينتمون إلى مجموعة إيه بي تي 42.

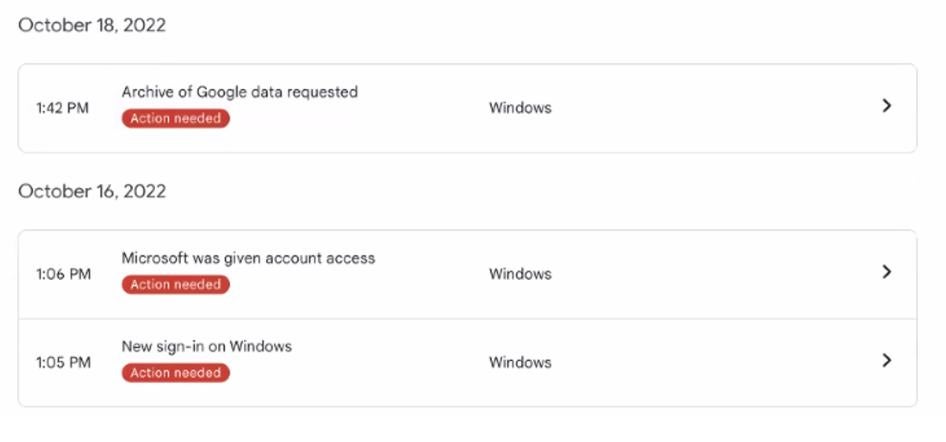

كشف التحقيق أيضا عن أوجه القصور في إجراءات الحماية الأمنية التي توفرها غوغل لحماية بيانات المستخدمين. قال الأفراد الذين استُهدفوا بنجاح من خلال هجوم التصيد الاحتيالي لـ هيومن رايتس ووتش إنهم لم يدركوا أن حساباتهم على "جيميل" تعرضت للاختراق أو أن عملية غوغل تيك آوت بدأت. يرجع ذلك جزئيا إلى أن التحذيرات الأمنية ضمن نشاط حساب غوغل لا تقدم أو تعرض أي إشعار دائم في البريد الوارد للمستخدم، ولا ترسل رسالة تنبيه إلى تطبيق جيميل على هواتفهم.

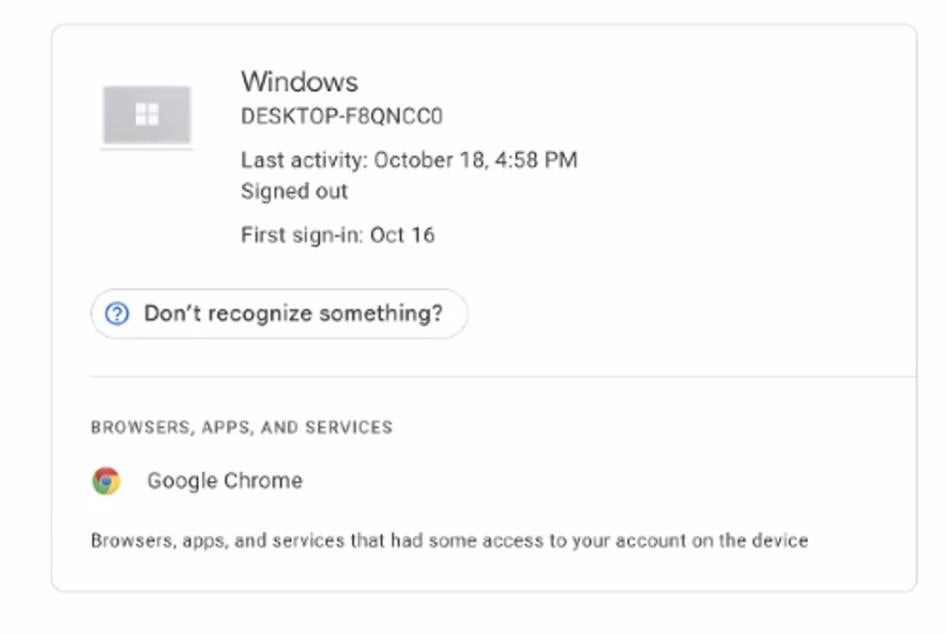

كشفت المراجعة الأمنية للنشاط في غوغل أن المهاجمين تمكنوا من الوصول إلى حسابات الأهداف فورا تقريبا بعد الاختراق، وحافظوا على إمكانية الوصول إلى الحسابات حتى أبلغتهم هيومن رايتس ووتش وفريق البحث في منظمة العفو الدولية وساعداهم على فصل جهاز المهاجم المتصل.

قالت هيومن رايتس ووتش إن على غوغل تعزيز التحذيرات الأمنية الخاصة بجيميل فورا لتوفير حماية أفضل للصحفيين والمدافعين عن حقوق الإنسان ومستخدميها الأكثر عرضة لخطر الهجمات.

قالت غطاس: "في منطقة الشرق الأوسط المليئة بتهديدات المراقبة التي يتعرض لها النشطاء، من الضروري للباحثين في مجال الأمن الرقمي ليس فقط نشر النتائج والترويج لها، ولكن أيضا إعطاء الأولوية لحماية النشطاء والصحفيين وقادة المجتمع المدني المستهدفين في المنطقة".

التحليل التقني لحملة التصيد الاحتيالي

في 18 أكتوبر/تشرين الأول 2022، تلقى/ت موظف/ة في هيومن رايتس ووتش يعمل/تعمل في منطقة الشرق الأوسط وشمال أفريقيا رسالة على وتساب تزعم أنها من مؤسسة أبحاث مقرها لبنان، ودعت المتلقي/ة إلى مؤتمر. استخدمت الدعوة تنسيق دعوات سابقة من هذه المؤسسة، ما يشير إلى مستوى متطور من الهندسة الاجتماعية. الشخص الذي انتحلتْ صفته مجموعة إيه بي تي 42 في رسائل واتساب كان يعمل سابقا في مؤسسة الأبحاث.

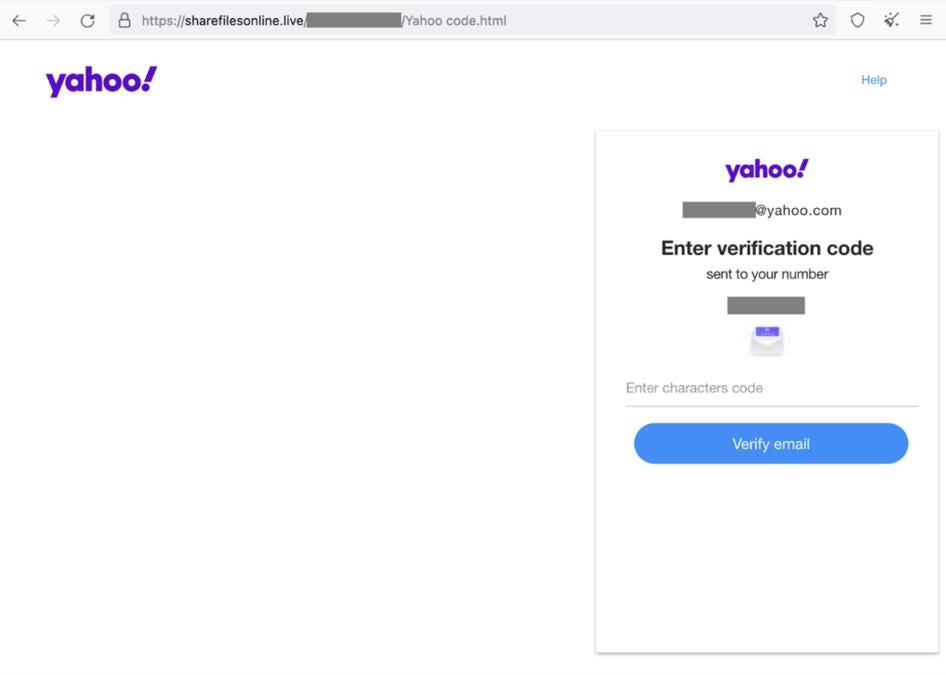

أرسل/ت موظف/ة هيومن رايتس ووتش هذه الرسائل إلى فريق أمن المعلومات، الذي أكد أنها كانت محاولة تصيد احتيالي. لو نقر/ت الموظف/ة على الرابط: the cutly[.]biz، لكان أعيد توجيهه/ا إلى عنوان الويب: https://sharefilesonline[.]live/xxxxxx/BI-File-2022.html، الذي يستضيف صفحة تسجيل دخول وهمية إلى "مايكروسوفت".

cutly[.]biz هو اختصار لنطاق ويب مخصص تنشره وتديره مجموعة المهاجمين، وهو مصمم لتقليد النطاق الحقيقي cutt.ly الذي يقصّر عناوين الإنترنت.

يتضمن رابط التصيد الذي أُرسِل إلى موظف/ة هيومن رايتس ووتش مسارا عشوائيا من خمسة أحرف لاتينية صغيرة وكبيرة وأرقام، ما يشكل حوالي 6 ملايين تركيبة محتملة، وما يمكّن من تعداد جميع المسارات الموجودة في البنية التحتية للمهاجم للعثور على الروابط الأخرى. أدى هذا التعداد إلى اكتشاف 44 عنوان ويب صالح، يعيد عديد منها التوجيه إلى صفحة تصيد تعرض عنوان البريد الإلكتروني للهدف. صُممت صفحات التصيد خصيصا لتقليد صفحات تسجيل الدخول إلى مايكروسوفت أو غوغل أو ياهو.

أظهرت تحقيقات إضافية أن أدوات التصيد الاحتيالي سمحت بتجاوز طرق المصادقة متعددة العوامل باستثناء مفتاح الأمان للأجهزة الإلكترونية. تتطلب المصادقة متعددة العوامل، التي تسمى غالبا المصادقة الثنائية أو "2FA"، وسيلة ثانية للمصادقة، بالإضافة إلى كلمة المرور. تتضمن العوامل الثانية الشائعة رمزا مؤقتا يصل عن طريق الرسائل القصيرة، ورمزا مؤقتا يقدمه تطبيق الهاتف الذكي مثل "فري أو تي بي" أو "غوغل أوثنتيكاتور" (FreeOTP أو Google Authenticator)، ورمز ينشئه مفتاح أمان للجهاز مثل "يوبي كي" أو "سولو كي" (Yubikey أو Solo Key). من خلال وسائل تقنية مختلفة، من الممكن إنشاء مجموعات أدوات تصيد تتخطى المصادقة متعددة العوامل في الحالات التي يتم فيها إيصال الرمز المؤقت عن طريق الرسائل القصيرة أو عن طريق تطبيق الهاتف الذكي. ليس من الممكن حاليا الحالي لمجموعات التصيد الاحتيالي تجاوز المصادقة متعددة العوامل باستخدام مفاتيح الأجهزة.

تكشف محادثات واتساب للذين عُرف أنهم استُهدفوا بنجاح أن المهاجمين كانوا يتفاعلون بشكل متكرر مع المستهدَفين أثناء نقرهم على روابط التصيد الاحتيالي. بعد أن أدخل المستهدَفون بيانات الاعتماد الخاصة بهم في صفحة التصيد الاحتيالي، طُلب منهم إدخال رمز في صفحة تجاوز المصادقة متعددة العوامل، والتي استخدمها المهاجمون للوصول إلى حسابات البريد الإلكتروني الخاصة بهم. أدوات التصيد المزودة بميزات تجاوز المصادقة متعددة العوامل شائعة منذ العام 2018 على الأقل. وثّق مختبر الأمن التابع لمنظمة العفو الدولية استخدامات متعددة لمثل هذه المجموعات ضد المدافعين عن حقوق الإنسان في عامي 2018 و2020.

استهداف الصحفيين والمدافعين عن حقوق الإنسان من قبل مجموعة إيه بي تي 42

بالإضافة إلى موظفَي هيومن رايتس ووتش، حددت هيومن رايتس ووتش ومنظمة العفو الدولية 18 حساب بريد إلكتروني آخر مستهدف كجزء من الحملة نفسها، بما يشمل ستة صحفيين.

اتصلت هيومن رايتس ووتش ومنظمة العفو الدولية بجميع هؤلاء الأشخاص وردّ 15 منهم. أكدوا أنهم استُهدفوا جميعا بنفس طريقة الهندسة الاجتماعية بين 15 سبتمبر/أيلول و25 نوفمبر/تشرين الثاني 2022. من بين الأهداف الـ 20، اخترق المهاجم ثلاثة على الأقل. قاد تأكيد الاختراق فريق البحث إلى معلومات إضافية حول عملية استخراج البيانات. كما دعمت هيومن رايتس ووتش الصحفيين بفصل المهاجمين عن حساباتهم وإعادة تأمينها.

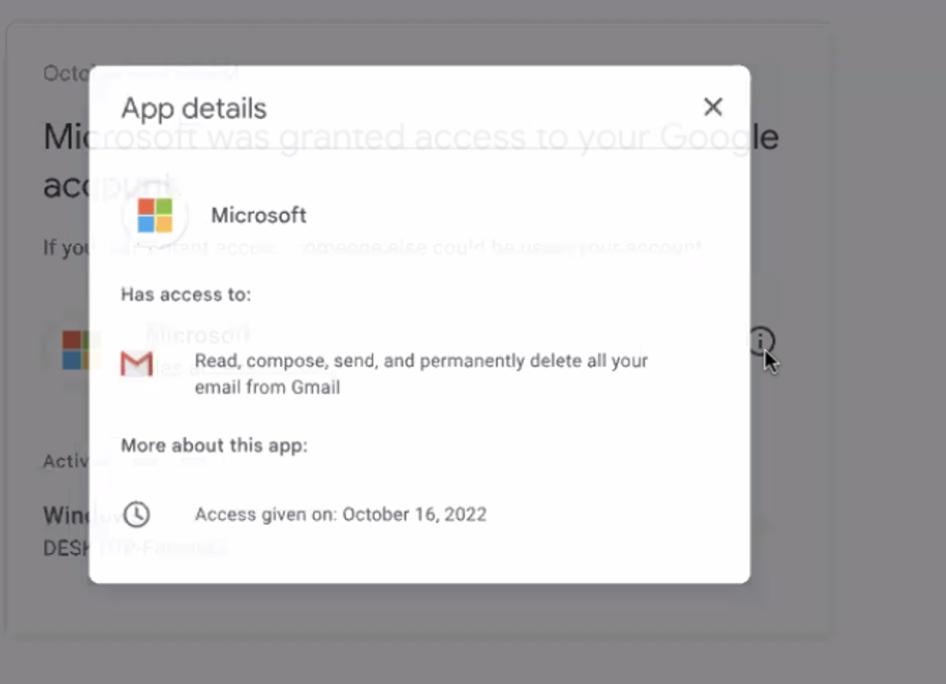

أعطى الاختراق المهاجمين إمكانية الوصول إلى رسائل البريد الإلكتروني الخاصة بالأهداف، ومحركات التخزين السحابية، والروزنامات، وجهات الاتصال. في حالة واحدة على الأقل، زامن المهاجم صندوق البريد الخاص بالهدف مع غوغل تيك آوت، وهي خدمة في ويندوز تصدّر جميع أنشطة ومعلومات الحساب، بما فيها عمليات البحث على الويب، والمدفوعات، والسفر والمواقع الجغرافية، والإعلانات التي تم النقر عليها، ونشاط "يوتيوب"، ومعلومات الحساب الإضافية. إنها الطريقة الأكثر شمولا واختراقا لتصدير البيانات من حسابات غوغل.

كشفت عملية مراجعة نشاط غوغل الأمنية أن المهاجمين تمكنوا من الوصول إلى حسابات الأهداف فور الاختراق تقريبا، وأنهم تمكنوا من الوصول لمدة خمسة أيام تقريبا حتى أبلغت هيومن رايتس ووتش الأهداف، وساعدت في إزالة جهاز المهاجم المتصل.

إسناد المسؤولية

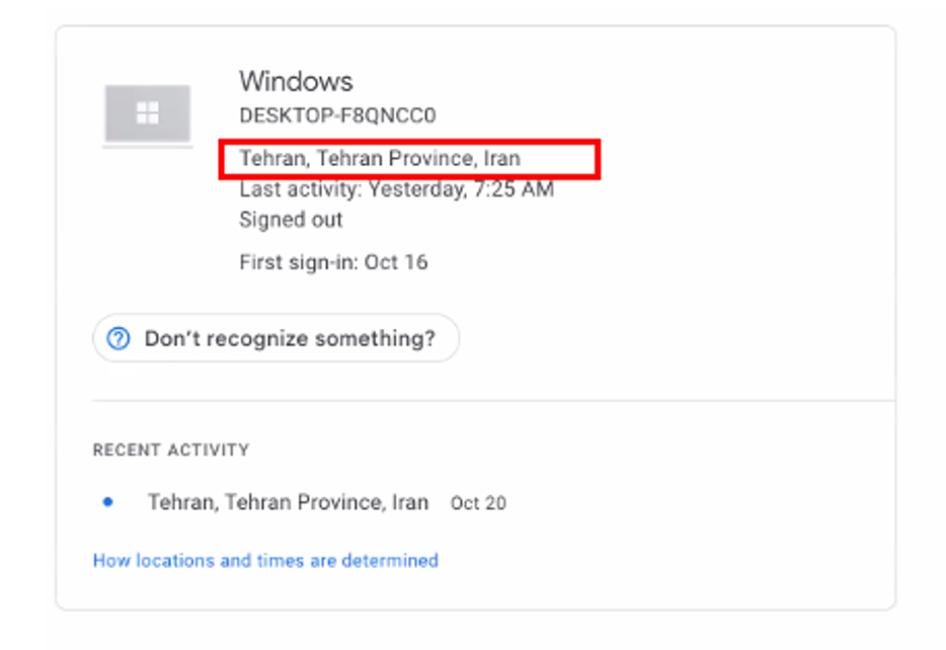

يعزو فريق أمن المعلومات في هيومن رايتس ووتش هذه الهجمات بثقة عالية إلى الجهة المهاجمة الإيرانية إيه بي تي 42، المسماة أيضا "تي إيه 453" (TA453) من قبل بروف بوينت (Proofpoint)، و "فوسفورس" (Phosphorus) من قبل مايكروسوفت، و تشارمينغ كيتين (Charming Kitten) من قبل كلير سكاي (ClearSky) وسيرتفا (CERTFA) استنادا إلى مؤشرات تقنية محددة مرتبطة بهجمات التصيد الاحتيالي والبنية التحتية التشغيلية المستخدمة بواسطة المهاجمين عند الوصول إلى الحسابات المخترقة. لائحة أهداف إيه بي تي 42 التي حددتها هيومن رايتس ووتش مرتبطة جميعها بالشرق الأوسط، بما في ذلك إيران، وتم الدخول إلى حساب مخترق واحد من عنوان بروتوكول إنترنيت (IP) موجود في طهران (انظر قسم التفاصيل التقنية أدناه). أكدت عديد من المؤسسات هذا الإسناد بناء على أبحاثها الخاصة في الحملات ذات الصلة.

العديد من المؤسسات مثل غوغل، وشركات الأمن السيبراني ريكورديد فيوتشر وبروف بوينت، حققت في هجمات إيه بي تي 42، وخلصت إلى أن إيه بي تي 42 تعمل لصالح السلطات الإيرانية. في سبتمبر/أيلول، عزت شركة الأمن السيبراني الأمريكية مانديانت أنشطة إيه بي تي 42 إلى الحرس الثوري الإسلامي الإيراني.

الكود المصدري لصفحة التصيد المستخدمة ضد الأهداف الـ 20 يتضمن كود جافا سكريبت يشبه كثيرا الكود المستخدم في صفحة تصيد مستضافة في نطاقmailer-daemon[.]net في نوفمبر/تشرين الثاني 2022، والتي كانت جزء من حملة تصيد احتيالية نسبها ريكورديد فيوتشر إلى المهاجم الإيراني إيه بي تي 42. عُثر على نفس الكود أيضا في نطاق continuetogo[.]me في أغسطس/آب 2021، والذي كان جزءا من حملة تصيد نسبتها غوغل إلى مهاجمين مدعومين من الحكومة الإيرانية.

الموظف/ة الثاني/ة في هيومن رايتس ووتش المستهدف/ة في 23 نوفمبر/تشرين الثاني 2022 تلقى/ت نفس رسائل واتساب من نفس الرقم الذي اتصل بأهداف أخرى. استُضيف الرابط الخبيث الذي أرسل إلى الموظفَين على mailer-daemon[.]org واستخدم المهاجمون نفس أداة اختصار عناوين الويب (cutly[.]biz) لإخفاء الاسم الكامل للنطاق.

كما لوحظ استخدام اختصارات عناوين ويب مزيفة أو غير شائعة أو مخصصة في الهجمات المنسوبة إلى جهات تهديد إيرانية أخرى مثل فوسفورس ضد أهداف إسرائيلية وأمريكية في يونيو/حزيران 2022، استخدموا فيها litby[.]us.

أظهر التحقيق في البنية التحتية للمهاجم أن المجموعة نفسها سجلت النطاق uani[.]us، وهو نطاق يستخدم تهجئة خاطئة مقصودة لمجموعة مناصرة مقرها الولايات المتحدة تسمى "متحدون ضد إيران النووية"، استهدفتها تشارمينغ كيتين في نوفمبر/تشرين الثاني 2021.

كانت جميع عناوين الـ IP المستخدمة للاتصال بالحسابات المخترقة من خدمة في بي إن إكسبريس (Express VPN) (شبكة افتراضية خاصة). مع ذلك، وجدت هيومن رايتس ووتش عنوان IP إيراني واحد، 5.160.239.XXX، متصل بأحد صناديق البريد الإلكتروني للهدف. من المحتمل أن يكون هذا هو عنوان الـIP العام لشبكة المهاجم نفسه، وربما كُشف بعد أن نسي شبكة في بي إن الخاصة به قبل الاتصال.

أحد أبرز خصائص مجموعات التهديد المدعومة من الحكومة الإيرانية هي التصيد مخصَّص الاستهداف، وتقنيات الهندسة الاجتماعية، وانتحال صفة منظمي مؤتمرات وفعاليات قمة لبناء الثقة والعلاقة مع أهدافهم. في هذا الهجوم، استخدمت إيه بي تي 42 مركز أبحاث في لبنان لخداع أهدافها. تم انتحال صفة "مؤتمر أمن ميونخ" وقمة Think 20 (T20) في السعودية بطرق مماثلة.

قدم تقرير مانديانت الأخير عن إيه بي تي 42 معلومات أكثر تفصيلا عن الاختلافات والروابط بين مجموعتي "إيه بي تي 35" (APT35) وإيه بي تي 42، التي ينسبهما مانديانت إلى الحرس الثوري الإيراني. مثلا، أعادت سيرتفا نسب حملة تصيد إلى إيه بي تي 42 بدلا من إيه بي تي 35 بعد هذا التقرير.

تفاصيل تقنية عن إجراءات ما بعد الاختراق ومؤشرات الاختراق

أثناء التحقيق، دعمت هيومن رايتس ووتش الصحفيين والمدافعين عن حقوق الإنسان الذين تعرضوا للاختراق جراء حملة التصيد الاحتيالي هذه. أعطى هذا لـ هيومن رايتس ووتش نظرة عميقة عن أفعال المهاجمين بعد الاختراق.

في حالة واحدة على الأقل، أجرى المهاجمون طلب غوغل تيك آوت، وهي خدمة تصدّر جميع أنشطة الحساب والمعلومات بما فيها عمليات البحث على الويب، والمدفوعات، والسفر والمواقع الإلكترونية، والإعلانات التي تم النقر عليها، ونشاط يوتيوب، ومعلومات الحساب الإضافية. هذه الطريقة الأكثر شمولا واختراقا لتصدير البيانات من حساب غوغل. يتماشى استخدام غوغل تيك آوت لاستخراج البيانات من حساب مخترق مع ميزات أداة "هايبرسكايب" (HYPERSCRAPE) التي حددها فريق غوغل تاغ، رغم أن هيومن رايتس ووتش، بناءً على السجلات (logs) التي اطلعت عليها، لم تتمكن من تأكيد ما إذا كانت الأداة استُخدمت .

بالنسبة لعديد من الأهداف، زامَن المهاجم صندوق البريد الإلكتروني المخترق مع خدمة مايكروسوفت لتصدير محتويات صندوق البريد. على حد علمنا، هذه هي المرة الأولى التي يُبلغ فيها عن هذا السلوك كتكتيك لما بعد الاختراق مستخدم من قبل إيه بي تي 42.

كشفت مراجعة نشاط غوغل الأمني عن وصول المهاجمين إلى حسابات الأهداف فور الاختراق تقريبا، وأنهم احتفظوا بإمكانية الوصول إلى أن أبلغنا الأهداف وساعدناهم في إزالة جهاز المهاجم المتصل.

استنادا إلى سجلات أمن غوغل، حددنا عناوين الـ IP المستخدمة للاتصال بحساب مخترق.

لاحظنا نفس اسم الكمبيوتر المتصل بجميع الحسابات المخترقة: DESKTOP-F8QNCC0.

مؤشرات الاختراق:

أرقام واتساب استخدمها قراصنة الإنترنت:

- 1-234-312-1624+

- 1-209-233-0560+

- 1-804-500-1154+

cutly[.]biz

hxxps://sharefilesonline[.]live/xxxxxx/BI-File-2022.html

hxxps://sharefilesonline[.]live/xxxxxx/G-check-first.html

hxxps://sharefilesonline[.]live/xxxxxx/G-transfer.html

hxxps://sharefilesonline[.]live/xxxxxx/continue.html

hxxps://sharefilesonline[.]live/xxxxxx/index.php

hxxps://mailer-daemon[.]net/file=sharing=system/xxxxxx/first.check.html

hxxp://mailer-daemon[.]org/ xxxxxx /index.php

DESKTOP-F8QNCC0

5.160.239.XXX

![لقطة شاشة لصفحة تسجيل الدخول المزيفة المستضافة على sharefilesonline[.]live. (أكتوبر/تشرين الأول 2022)](/sites/default/files/styles/embed_xxl/public/media_2022/12/202212mena_iran_figure1.jpg?itok=hgHbegyq)

![مقارنة بين الكود المصدري لصفحات التصيد المستضافة على sharefilesonline[.]live و mailer-daemon[.]net و continuetogo[.]me.](/sites/default/files/styles/embed_xxl/public/media_2022/12/202211mena_iran_figure5.jpeg?itok=GIDgHIhx)